TTPs

- 전술(Tactics), 기술(Techniques), 절차(Producers)의 약어로 정수 값이나 스트링 값으로 표현할 수 없는 위협원들의 행위 자체

TTPs의 이해

- 해킹 사고가 지속 발생함에 따라 보안 요구사항은 점점 더 까다로워지고 있으며, 방어 시스템의 기능은 매우 높은 수준으로 발전하고 있다. 그렇지만 과거의 침해사고들이 현재에도 여전히 발생하고 있으며, 방어 체계를 잘 갖춘 기업도 예외가 아님을 이해해야 한다.

방어자가 ‘TTP’와 같은 공격자의 전략과 전술, 그리고 그 과정을 이해하고, 방어 체계를 운영하는 것이 가장 효과적임을 표현하고 있다.

- 여전히 IOC(Indicator of compromise, 악성 IP나 악성 도메인 등 단순 지표) 기반의 방어체계는 매우 유용하다. 다만, 공격자는 단순한 지표와 관련된 공격 인프라를 쉽게 확보하고 버림.

- 공격자는 TTP를 쉽게 확보하거나 버릴 수 없다. 타겟이 정해진 공격자는 타깃의 방어 환경을 무력화하기 위해 많은 시간을 들여서 TTP를 학습하고 연습한다. 그리고 확보된 TTP를 지속 활용할 수 있는 대상들이 새로운 타겟이 된다.

- 공격자의 TTP는 언제나 방어 환경의 특성과 맞물려 있다. 그래서 방어자는 방어 환경에 대해 정확히 이해하고 있어야 하며, 공격의 흐름과 과정을 패턴이나 기법이 아닌 전략, 전술 관점으로 보아야 한다.

- TTP를 이해한 방어자는 2가지를 설명할 수 있어야 한다.

- 공격자의 TTP가 방어자 환경에 유효한 것인지 여부,

- 유효하다면, TTP를 무력화할 수 있는 방어 전략은 무엇인지?

MITRE ATT&CK

MITRE (마이터)

- 미국 연방전부의 지원을 받는 비영리 연구개발 단체

- 본래 국가안보관련 업무를 수행하며, 항공교통, 국토보안관리 시스템 구축 등 인프라 관련 부문을 주로 연구

- 점점 국가간 사이버 공격의 영향력이 커지고 피해가 늘어나면서 자연스럽게 해당 부분에 대한 연구가 시작되며 발간된 것이 ‘ATT&CK Framework’

ATT&CK (Adversarial Tactics, Techniques & Common Knowledge)

- 최신 공격 방법과 대응방식, 관련 솔루션을 총망라한 사이버 공격 킬체인 보고서

- 실제 관측에 기반, 분석한 자료, 방어자가 고려할 수 있는 TTPs를 토대로 보안 프레임워크 구성

- 2018년 1월 ATT&CK v1 발표 → 2022년 4월 25일 ATT&CK v11 발표

MITRE ATT&CK 구조

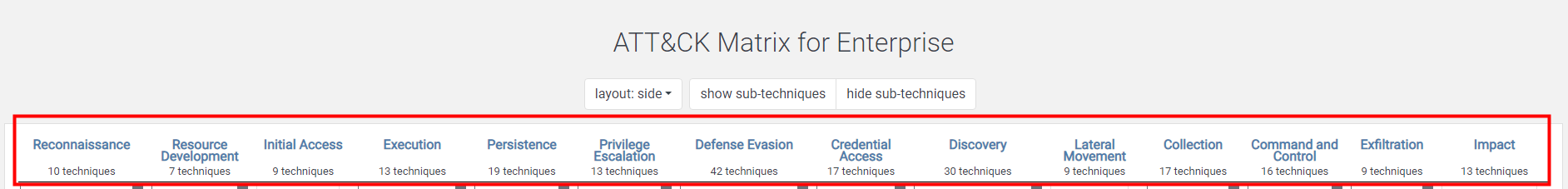

- ATT&CK Matrix

- 공격 기술인 Tactic, Technique 개념과 관계를 시각화

- Tactic에는 다양한 Tecnique이 포함

- 각 Tactic은 공격 목표에 따라 다양함

- ATT&CK Tactics

- 공격 목표에 따른 공격자의 행동을 나타냄

- 상황에 따른 각 Technique에 대한 범주 역할

- 지속성, 정보탐색, 실행, 파일 추출 등 공격자의 목적에 따라 분류

- ATT&CK Techniques

- 공격자가 목표에 대한 Tactic을 달성하기 위한 방법을 나타냄

- Technique을 사용함으로써 발생하는 결과(피해)를 명시

- Tactic에 따라 다양한 Technique들이 존재할 수 있음

MITRE ATT&CK 구성

- ATT&CK Mitigations

- 방어자(관리자)가 공격을 예방하고 탐지하기 위해 취할 수 있는 행동을 말함

- 보안의 목적과 시스템 상황에 따라 중복으로 Mitigation을 적용할 수 있음

- ATT&CK Groups

- 보안 커뮤니티 단체/그룹에 대해 공개적으로 명칭이 부여된 해킹단체에 대한 정보와 공격 기법을 분석하여 정리한 것

- 주로 사용된 공격 방법과 활동에 대한 분석을 바탕으로 그룹을 특정하여 정의함

- 공식적으로 발표된 문서를 기준으로, 공격에 사용한 Technique과 Software 목록을 포함

- 각 그룹과 관련된 또 다른 그룹을 함께 표시하고 공격의 대상과 특징을 함께 설명함

- 해킹 그룹의 공격 형태를 제공함

- 새로운 공격이 발생했을 경우 Matrix를 활용하여 매핑 표와 비교 가능

MITRE ATT&CK 전략(Tactics)

- Reconnaissance : 향후 공격을 계획하는데 사용할 수 있는 정보를 수집하기 위한 정찰 활동

- Resource Development : 공격에 지원할 수 있도록 자원을 추구하는 전략 행위

- Initial Access : 네트워크 내에서 초기 발판을 얻기 위해 공격자들이 사용하는 공격 벡터를 의미

- Execution : 로컬 또는 원격 시스템에서 공격자가 만든 코드를 실행하는 기술

- Persistence : 시스템에 대한 접근, 조치, 구성 변경을 이용하여 지속적으로 존재하는 공격

- Privilege Escalation : 공격자가 시스템이나 네트워크에서 더 높은 수준의 사용 권한을 얻는 공격

- Defense Evation : 시스템을 방어하기 위해 설치된 시스템의 탐지를 회피하거나 방어를 우회하는 공격

- Credential Access : 상업 환경에서 사용되는 시스템, 도메인, 서비스 자격 증명에 접근, 통제하는 기술

- Discovery : 공격자가 시스템에 대한 지식을 얻을 수 있는 기술

- Lateral Movement : 원격 접속 도구 없이 원격에 위치한 시스템의 네트워크를 이동하여 공격 또는 탐색하는 기술

- Collection : 민감 데이터, 파일 정보를 식별하고 수집하는데 사용되는 기술

- Command and Control : 대상 네트워크 내에서 상대방이 공격자 통제 내에 있는 시스템과 통신하는 기술

- Exfiltration : 공격자가 네트워크에서 데이터를 훔치기 위해 사용하는 기술로 구성

- Impact : 비즈니스 및 운영프로세스를 조작하여 공격자가 가용성을 방해하거나 무결성을 손상 시키는 전략

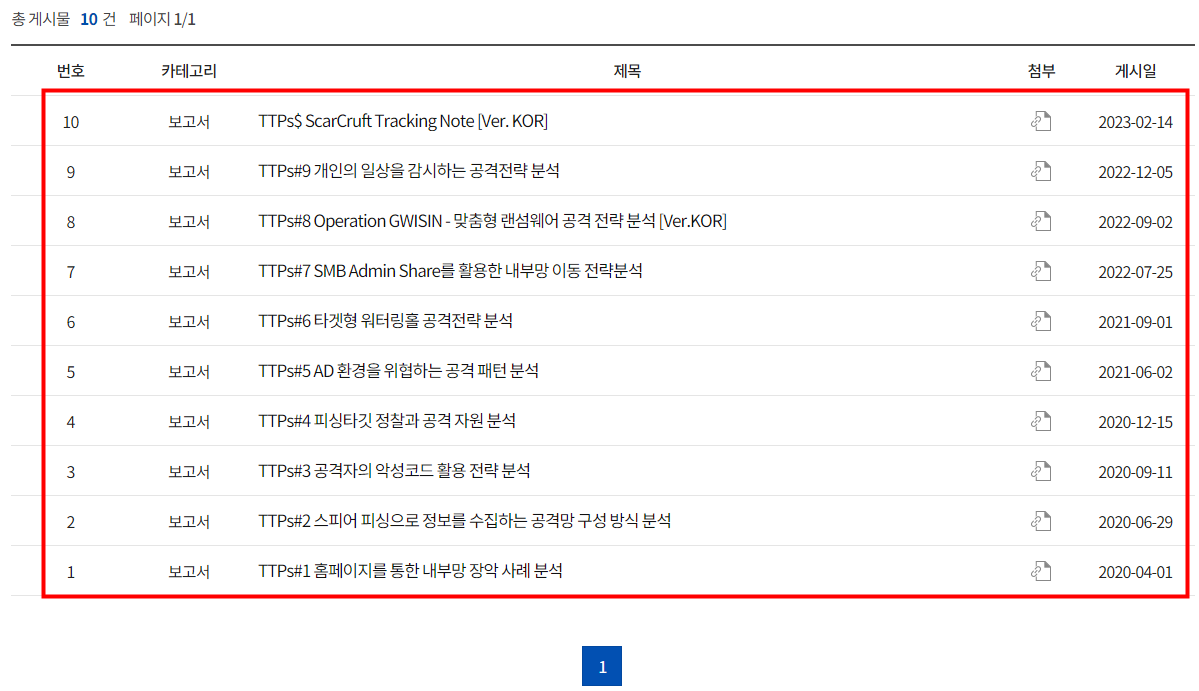

KISA TTPs 보고서

- KISA 인터넷 보호나라&KrCERT 에서는 침해사고 대응 과정을 통해 공격자의 TTPs를 파악하고, 그 과정 및 대응방안을 ATT&CK Framework 기반으로 작성하여 배포

- 해당 보고서들에 포함되어 있는 TTP와 관련된 다양한 흔적들을 통해 TTP에 대한 이해를 도움

TTPs

- 전술(Tactics), 기술(Techniques), 절차(Producers)의 약어로 정수 값이나 스트링 값으로 표현할 수 없는 위협원들의 행위 자체

TTPs의 이해

- 해킹 사고가 지속 발생함에 따라 보안 요구사항은 점점 더 까다로워지고 있으며, 방어 시스템의 기능은 매우 높은 수준으로 발전하고 있다. 그렇지만 과거의 침해사고들이 현재에도 여전히 발생하고 있으며, 방어 체계를 잘 갖춘 기업도 예외가 아님을 이해해야 한다.

방어자가 ‘TTP’와 같은 공격자의 전략과 전술, 그리고 그 과정을 이해하고, 방어 체계를 운영하는 것이 가장 효과적임을 표현하고 있다.

- 여전히 IOC(Indicator of compromise, 악성 IP나 악성 도메인 등 단순 지표) 기반의 방어체계는 매우 유용하다. 다만, 공격자는 단순한 지표와 관련된 공격 인프라를 쉽게 확보하고 버림.

- 공격자는 TTP를 쉽게 확보하거나 버릴 수 없다. 타겟이 정해진 공격자는 타깃의 방어 환경을 무력화하기 위해 많은 시간을 들여서 TTP를 학습하고 연습한다. 그리고 확보된 TTP를 지속 활용할 수 있는 대상들이 새로운 타겟이 된다.

- 공격자의 TTP는 언제나 방어 환경의 특성과 맞물려 있다. 그래서 방어자는 방어 환경에 대해 정확히 이해하고 있어야 하며, 공격의 흐름과 과정을 패턴이나 기법이 아닌 전략, 전술 관점으로 보아야 한다.

- TTP를 이해한 방어자는 2가지를 설명할 수 있어야 한다.

- 공격자의 TTP가 방어자 환경에 유효한 것인지 여부,

- 유효하다면, TTP를 무력화할 수 있는 방어 전략은 무엇인지?

MITRE ATT&CK

MITRE (마이터)

- 미국 연방전부의 지원을 받는 비영리 연구개발 단체

- 본래 국가안보관련 업무를 수행하며, 항공교통, 국토보안관리 시스템 구축 등 인프라 관련 부문을 주로 연구

- 점점 국가간 사이버 공격의 영향력이 커지고 피해가 늘어나면서 자연스럽게 해당 부분에 대한 연구가 시작되며 발간된 것이 ‘ATT&CK Framework’

ATT&CK (Adversarial Tactics, Techniques & Common Knowledge)

- 최신 공격 방법과 대응방식, 관련 솔루션을 총망라한 사이버 공격 킬체인 보고서

- 실제 관측에 기반, 분석한 자료, 방어자가 고려할 수 있는 TTPs를 토대로 보안 프레임워크 구성

- 2018년 1월 ATT&CK v1 발표 → 2022년 4월 25일 ATT&CK v11 발표

MITRE ATT&CK 구조

- ATT&CK Matrix

- 공격 기술인 Tactic, Technique 개념과 관계를 시각화

- Tactic에는 다양한 Tecnique이 포함

- 각 Tactic은 공격 목표에 따라 다양함

- ATT&CK Tactics

- 공격 목표에 따른 공격자의 행동을 나타냄

- 상황에 따른 각 Technique에 대한 범주 역할

- 지속성, 정보탐색, 실행, 파일 추출 등 공격자의 목적에 따라 분류

- ATT&CK Techniques

- 공격자가 목표에 대한 Tactic을 달성하기 위한 방법을 나타냄

- Technique을 사용함으로써 발생하는 결과(피해)를 명시

- Tactic에 따라 다양한 Technique들이 존재할 수 있음

MITRE ATT&CK 구성

- ATT&CK Mitigations

- 방어자(관리자)가 공격을 예방하고 탐지하기 위해 취할 수 있는 행동을 말함

- 보안의 목적과 시스템 상황에 따라 중복으로 Mitigation을 적용할 수 있음

- ATT&CK Groups

- 보안 커뮤니티 단체/그룹에 대해 공개적으로 명칭이 부여된 해킹단체에 대한 정보와 공격 기법을 분석하여 정리한 것

- 주로 사용된 공격 방법과 활동에 대한 분석을 바탕으로 그룹을 특정하여 정의함

- 공식적으로 발표된 문서를 기준으로, 공격에 사용한 Technique과 Software 목록을 포함

- 각 그룹과 관련된 또 다른 그룹을 함께 표시하고 공격의 대상과 특징을 함께 설명함

- 해킹 그룹의 공격 형태를 제공함

- 새로운 공격이 발생했을 경우 Matrix를 활용하여 매핑 표와 비교 가능

MITRE ATT&CK 전략(Tactics)

- Reconnaissance : 향후 공격을 계획하는데 사용할 수 있는 정보를 수집하기 위한 정찰 활동

- Resource Development : 공격에 지원할 수 있도록 자원을 추구하는 전략 행위

- Initial Access : 네트워크 내에서 초기 발판을 얻기 위해 공격자들이 사용하는 공격 벡터를 의미

- Execution : 로컬 또는 원격 시스템에서 공격자가 만든 코드를 실행하는 기술

- Persistence : 시스템에 대한 접근, 조치, 구성 변경을 이용하여 지속적으로 존재하는 공격

- Privilege Escalation : 공격자가 시스템이나 네트워크에서 더 높은 수준의 사용 권한을 얻는 공격

- Defense Evation : 시스템을 방어하기 위해 설치된 시스템의 탐지를 회피하거나 방어를 우회하는 공격

- Credential Access : 상업 환경에서 사용되는 시스템, 도메인, 서비스 자격 증명에 접근, 통제하는 기술

- Discovery : 공격자가 시스템에 대한 지식을 얻을 수 있는 기술

- Lateral Movement : 원격 접속 도구 없이 원격에 위치한 시스템의 네트워크를 이동하여 공격 또는 탐색하는 기술

- Collection : 민감 데이터, 파일 정보를 식별하고 수집하는데 사용되는 기술

- Command and Control : 대상 네트워크 내에서 상대방이 공격자 통제 내에 있는 시스템과 통신하는 기술

- Exfiltration : 공격자가 네트워크에서 데이터를 훔치기 위해 사용하는 기술로 구성

- Impact : 비즈니스 및 운영프로세스를 조작하여 공격자가 가용성을 방해하거나 무결성을 손상 시키는 전략

KISA TTPs 보고서

- KISA 인터넷 보호나라&KrCERT 에서는 침해사고 대응 과정을 통해 공격자의 TTPs를 파악하고, 그 과정 및 대응방안을 ATT&CK Framework 기반으로 작성하여 배포

- 해당 보고서들에 포함되어 있는 TTP와 관련된 다양한 흔적들을 통해 TTP에 대한 이해를 도움

TTPs

- 전술(Tactics), 기술(Techniques), 절차(Producers)의 약어로 정수 값이나 스트링 값으로 표현할 수 없는 위협원들의 행위 자체

TTPs의 이해

- 해킹 사고가 지속 발생함에 따라 보안 요구사항은 점점 더 까다로워지고 있으며, 방어 시스템의 기능은 매우 높은 수준으로 발전하고 있다. 그렇지만 과거의 침해사고들이 현재에도 여전히 발생하고 있으며, 방어 체계를 잘 갖춘 기업도 예외가 아님을 이해해야 한다.

방어자가 ‘TTP’와 같은 공격자의 전략과 전술, 그리고 그 과정을 이해하고, 방어 체계를 운영하는 것이 가장 효과적임을 표현하고 있다.

- 여전히 IOC(Indicator of compromise, 악성 IP나 악성 도메인 등 단순 지표) 기반의 방어체계는 매우 유용하다. 다만, 공격자는 단순한 지표와 관련된 공격 인프라를 쉽게 확보하고 버림.

- 공격자는 TTP를 쉽게 확보하거나 버릴 수 없다. 타겟이 정해진 공격자는 타깃의 방어 환경을 무력화하기 위해 많은 시간을 들여서 TTP를 학습하고 연습한다. 그리고 확보된 TTP를 지속 활용할 수 있는 대상들이 새로운 타겟이 된다.

- 공격자의 TTP는 언제나 방어 환경의 특성과 맞물려 있다. 그래서 방어자는 방어 환경에 대해 정확히 이해하고 있어야 하며, 공격의 흐름과 과정을 패턴이나 기법이 아닌 전략, 전술 관점으로 보아야 한다.

- TTP를 이해한 방어자는 2가지를 설명할 수 있어야 한다.

- 공격자의 TTP가 방어자 환경에 유효한 것인지 여부,

- 유효하다면, TTP를 무력화할 수 있는 방어 전략은 무엇인지?

MITRE ATT&CK

MITRE (마이터)

- 미국 연방전부의 지원을 받는 비영리 연구개발 단체

- 본래 국가안보관련 업무를 수행하며, 항공교통, 국토보안관리 시스템 구축 등 인프라 관련 부문을 주로 연구

- 점점 국가간 사이버 공격의 영향력이 커지고 피해가 늘어나면서 자연스럽게 해당 부분에 대한 연구가 시작되며 발간된 것이 ‘ATT&CK Framework’

ATT&CK (Adversarial Tactics, Techniques & Common Knowledge)

- 최신 공격 방법과 대응방식, 관련 솔루션을 총망라한 사이버 공격 킬체인 보고서

- 실제 관측에 기반, 분석한 자료, 방어자가 고려할 수 있는 TTPs를 토대로 보안 프레임워크 구성

- 2018년 1월 ATT&CK v1 발표 → 2022년 4월 25일 ATT&CK v11 발표

MITRE ATT&CK 구조

- ATT&CK Matrix

- 공격 기술인 Tactic, Technique 개념과 관계를 시각화

- Tactic에는 다양한 Tecnique이 포함

- 각 Tactic은 공격 목표에 따라 다양함

- ATT&CK Tactics

- 공격 목표에 따른 공격자의 행동을 나타냄

- 상황에 따른 각 Technique에 대한 범주 역할

- 지속성, 정보탐색, 실행, 파일 추출 등 공격자의 목적에 따라 분류

- ATT&CK Techniques

- 공격자가 목표에 대한 Tactic을 달성하기 위한 방법을 나타냄

- Technique을 사용함으로써 발생하는 결과(피해)를 명시

- Tactic에 따라 다양한 Technique들이 존재할 수 있음

MITRE ATT&CK 구성

- ATT&CK Mitigations

- 방어자(관리자)가 공격을 예방하고 탐지하기 위해 취할 수 있는 행동을 말함

- 보안의 목적과 시스템 상황에 따라 중복으로 Mitigation을 적용할 수 있음

- ATT&CK Groups

- 보안 커뮤니티 단체/그룹에 대해 공개적으로 명칭이 부여된 해킹단체에 대한 정보와 공격 기법을 분석하여 정리한 것

- 주로 사용된 공격 방법과 활동에 대한 분석을 바탕으로 그룹을 특정하여 정의함

- 공식적으로 발표된 문서를 기준으로, 공격에 사용한 Technique과 Software 목록을 포함

- 각 그룹과 관련된 또 다른 그룹을 함께 표시하고 공격의 대상과 특징을 함께 설명함

- 해킹 그룹의 공격 형태를 제공함

- 새로운 공격이 발생했을 경우 Matrix를 활용하여 매핑 표와 비교 가능

MITRE ATT&CK 전략(Tactics)

- Reconnaissance : 향후 공격을 계획하는데 사용할 수 있는 정보를 수집하기 위한 정찰 활동

- Resource Development : 공격에 지원할 수 있도록 자원을 추구하는 전략 행위

- Initial Access : 네트워크 내에서 초기 발판을 얻기 위해 공격자들이 사용하는 공격 벡터를 의미

- Execution : 로컬 또는 원격 시스템에서 공격자가 만든 코드를 실행하는 기술

- Persistence : 시스템에 대한 접근, 조치, 구성 변경을 이용하여 지속적으로 존재하는 공격

- Privilege Escalation : 공격자가 시스템이나 네트워크에서 더 높은 수준의 사용 권한을 얻는 공격

- Defense Evation : 시스템을 방어하기 위해 설치된 시스템의 탐지를 회피하거나 방어를 우회하는 공격

- Credential Access : 상업 환경에서 사용되는 시스템, 도메인, 서비스 자격 증명에 접근, 통제하는 기술

- Discovery : 공격자가 시스템에 대한 지식을 얻을 수 있는 기술

- Lateral Movement : 원격 접속 도구 없이 원격에 위치한 시스템의 네트워크를 이동하여 공격 또는 탐색하는 기술

- Collection : 민감 데이터, 파일 정보를 식별하고 수집하는데 사용되는 기술

- Command and Control : 대상 네트워크 내에서 상대방이 공격자 통제 내에 있는 시스템과 통신하는 기술

- Exfiltration : 공격자가 네트워크에서 데이터를 훔치기 위해 사용하는 기술로 구성

- Impact : 비즈니스 및 운영프로세스를 조작하여 공격자가 가용성을 방해하거나 무결성을 손상 시키는 전략

KISA TTPs 보고서

- KISA 인터넷 보호나라&KrCERT 에서는 침해사고 대응 과정을 통해 공격자의 TTPs를 파악하고, 그 과정 및 대응방안을 ATT&CK Framework 기반으로 작성하여 배포

- 해당 보고서들에 포함되어 있는 TTP와 관련된 다양한 흔적들을 통해 TTP에 대한 이해를 도움

'모의해킹' 카테고리의 다른 글

| XSS 실습 (0) | 2023.06.26 |

|---|---|

| 모의해킹 실습(3) / fngs.kr (0) | 2023.06.25 |

| 모의해킹 실습(2) / fngs.kr (0) | 2023.06.25 |

| 모의해킹 실습(1) / fngs.kr (0) | 2023.06.25 |

| 모의해킹 방법론 (0) | 2023.06.25 |