Intruder

- 자동화된 사용자 지정 공격을 수행하기 위한 도구이다.

- 애플리케이션을 테스트할 때, 발생하는 모든 종류의 작업을 자동화하는 데 사용할 수 있다.

- 즉, Brute Force 공격 및 Fuzzing을 수행할 수 있다.

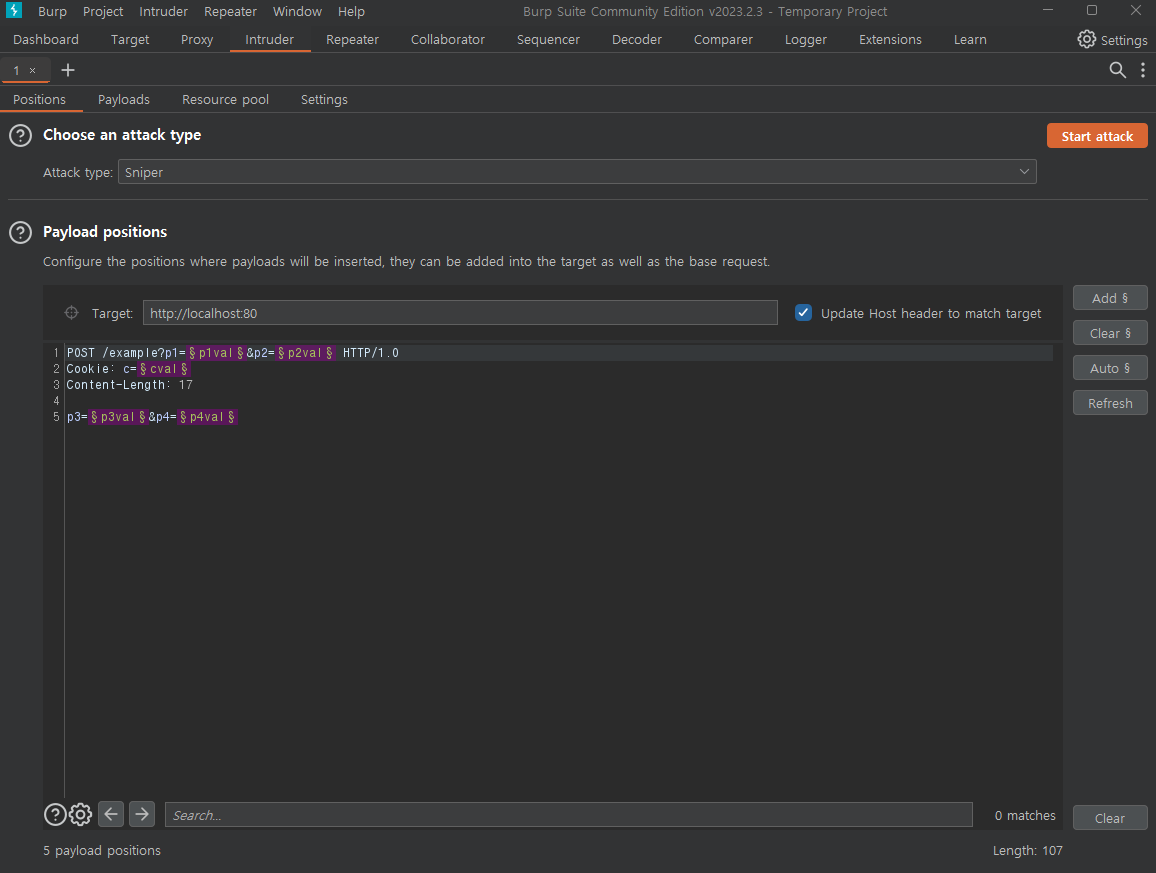

Positions

- 페이로드 삽입 위치 구성 및 페이로드가 할당되는 공격 유형을 결정하는 데 사용한다.

- 오른 쪽의 버튼을 통해 페이로드 삽입 위치에 대한 구성을 설정할 수 있다.

- §로 둘러싸인 부분이 페이로드로 설정된 것이다.

- Add §: request template에서 페이로드 위치 추가

- Clear §: request template에서 모든 페이로드 위치 제거

- Auto §: 유효한 위치를 추측하여 그에 맞게 페이로드를 배치

- Refresh: 필요한 request template 편집기의 구문 색상 표시 새로고침

- Clear: 전체 request template 삭제

- Burp Intruder는 Sniper, Battering ram, Pitchfork, Cluster bomb와 같은 다양한 공격을 지원한다.(공격에 대입할 페이로드 집합을 설정해야 한다)

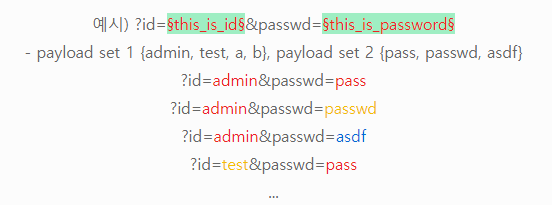

- Sniper: 단일 페이로드 집합이 사용되며 정의된 각 위치에 차례로 페이로드를 삽입한다.( 첫 번째 위치의 삽입이 끝나면, 두 번째 위치 순으로 삽입)

- Battering ram: 단일 페이로드 집합이 사용되며, 정의된 모든 위치에 동일한 페이로드를 삽입한다.

- Pitchfork: 단일 이상의 페이로드 집합이 사용되어, 각 정의된 위치의 개수(최대 8개)만큼 사용된다. 각 페이로드가 정의된 위치에 동시에 삽입된다.

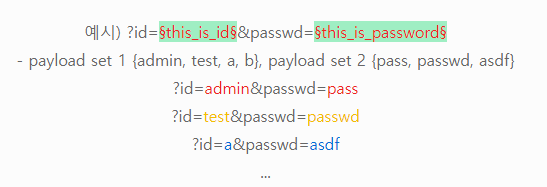

Cluster bomb: 단일 이상의 페이로드 집합이 사용되어, 각 정의된 위치의 개수(최대 8개)만큼 사용된다. 각 페이로드 집합을 순서대로 반복하여 모든 페이로드의 조합을 테스트한다.

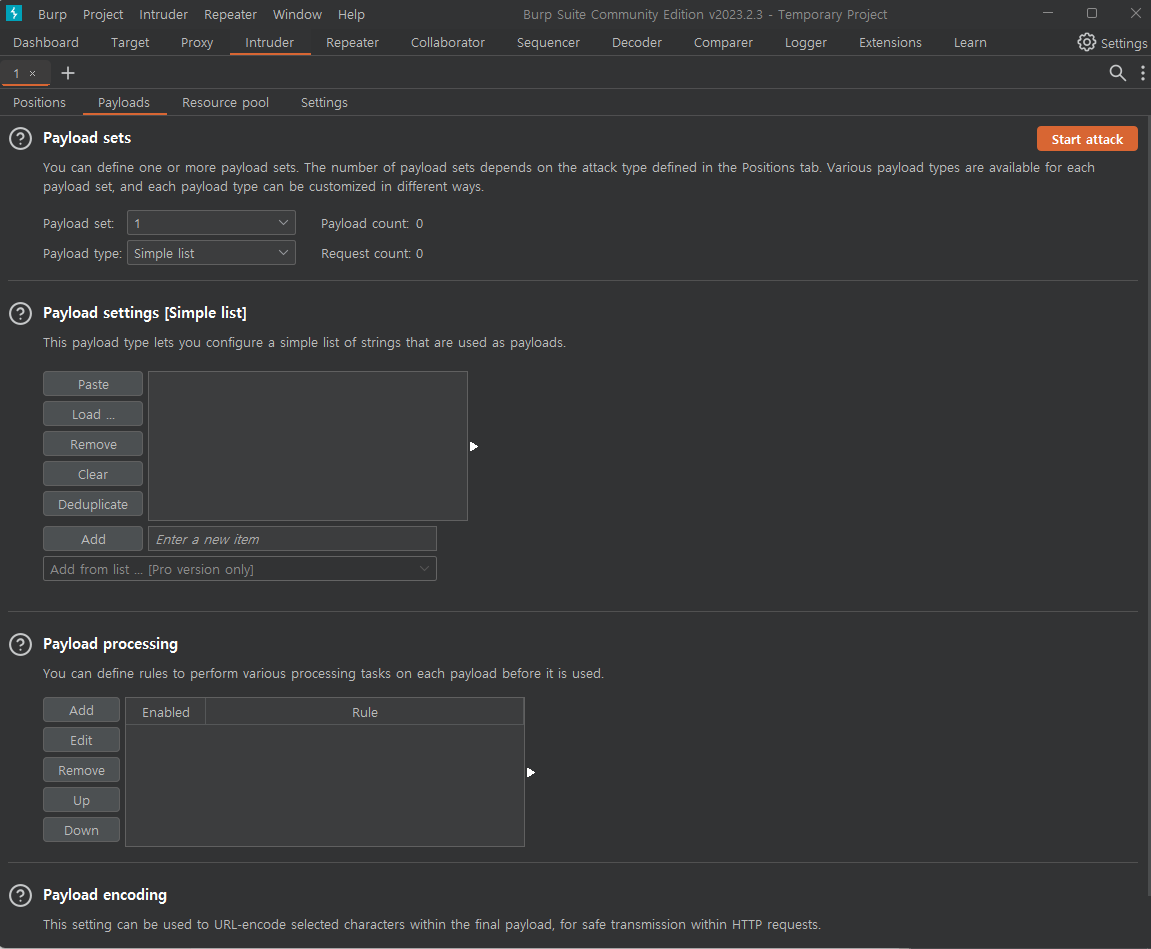

Payloads

- 하나 이상의 페이로드 집합을 구성하는 데 사용되며, 집합 개수는 Positions 탭에서 설정한 공격 유형에 따라 달라진다.

- Payload Set: 하나 이상의 페이로드 집합 정의

- Simple List Payloads: 이 옵션은 목록에 나열된 값들을 순서대로 전송한다. 이 경우, Intruder는 목록에 나열된 값을 하나씩 적용하여 웹 어플리케이션에 대한 요청을 전송

- Payload Processing: 이 옵션을 사용하여 Payloads를 생성하기 전에 텍스트를 수정하거나 변환할 수 있다. 이를 통해 웹 어플리케이션에 대한 공격에 대한 다양한 시나리오를 만들 수 있다.

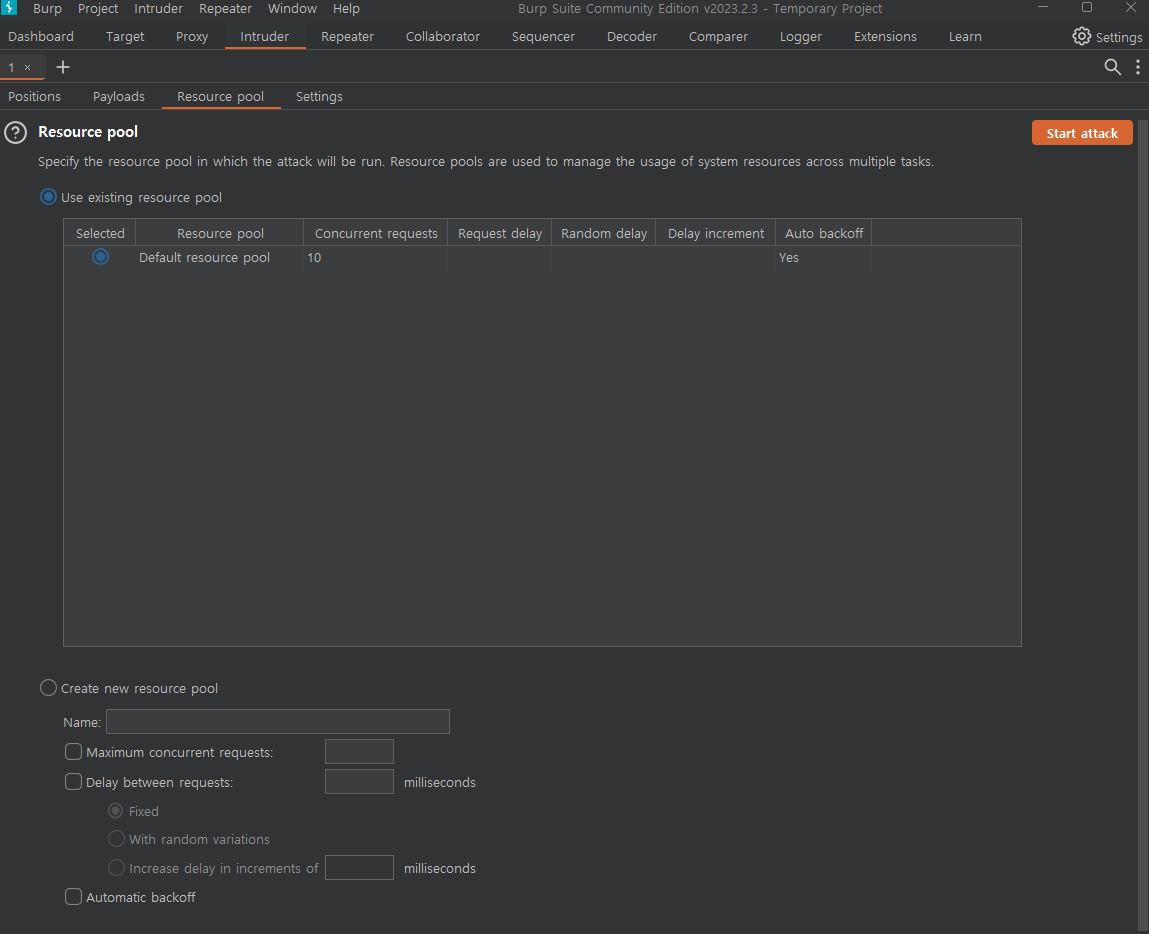

Resource pool

- 동시에 실행되는 스레드의 수를 제한하고 성능을 향상시키는 데 사용된다.

- Use existing resource pool: Burp Suite의 작업 스레드를 사용하는 데 있어서 이전에 만들어진 Resource pool을 재사용하도록 설정하는 옵션이다. 이 옵션을 사용하면 Burp Suite는 새로운 Resource pool을 만들지 않고 이전에 사용한 Resource pool을 사용하여 보다 효율적인 작업을 수행할 수 있다.

- Create new resource pool: 새로운 Resource pool을 만들어서 Burp Suite의 작업 스레드를 사용하는 데 있어서 사용할 수 있는 최대 스레드 수를 제한하는 옵션이다.

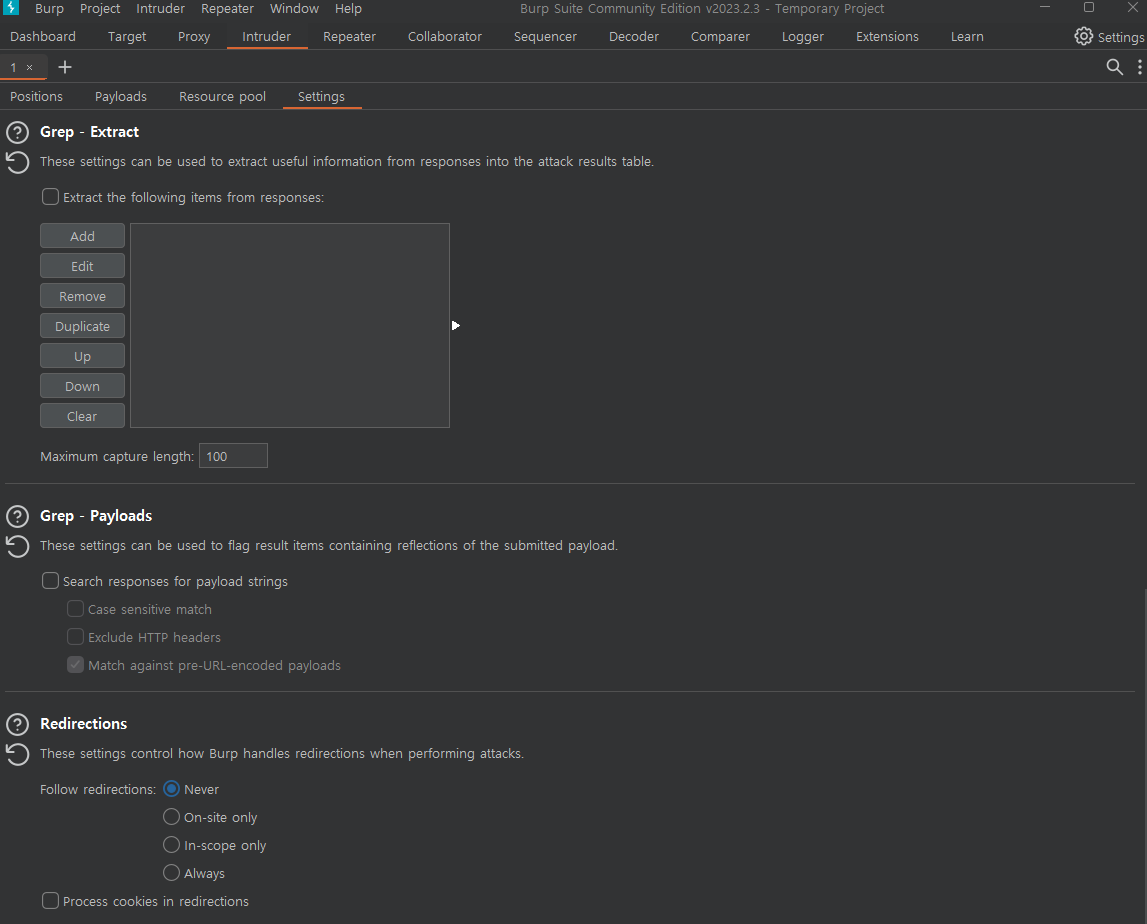

Settings

- Intruder 작업의 세부적인 설정을 제어할 수 있는 옵션이다.

- Save attack: Intruder 작업의 결과를 저장할 수 있는 옵션입니다. 이 옵션을 사용하면 Intruder가 수행한 작업 결과를 나중에 검토하거나, 다른 도구에서 분석할 수 있습니다.

- Request header: 공격 요청에 대한 HTTP 헤더를 수정하는 데 사용됩니다. 이 옵션을 사용하면 공격 요청에 대한 헤더를 추가, 수정 또는 삭제할 수 있습니다. 이 옵션을 사용하여 사용자 에이전트, 쿠키, 리퍼러 및 기타 헤더 정보를 변경하여 서버에 대한 다양한 공격 시나리오를 시도할 수 있습니다.

- Error handling: 공격 요청에 대한 응답에서 발생하는 오류를 처리하는 방법을 지정하는 데 사용됩니다. 이 옵션을 사용하면 Intruder가 공격 요청을 반복하면서 예상치 못한 오류가 발생할 때 대처 방법을 정할 수 있습니다.

- Attack results: 공격 요청에 대한 응답에서 추출한 정보를 관리하는 데 사용됩니다. 이 옵션을 사용하면 Intruder가 공격 요청을 보내고 응답을 받은 후, 특정 문자열, 패턴 또는 정규식과 일치하는 데이터를 자동으로 추출하고 저장할 수 있습니다.

- Grep: 공격 요청에 대한 응답에서 특정 문자열, 패턴 또는 정규식과 일치하는 데이터를 추출하는 데 사용된다.

- Redirections: 공격 요청에서 발생하는 리디렉션 처리 방식을 구성하는 데 사용된다.

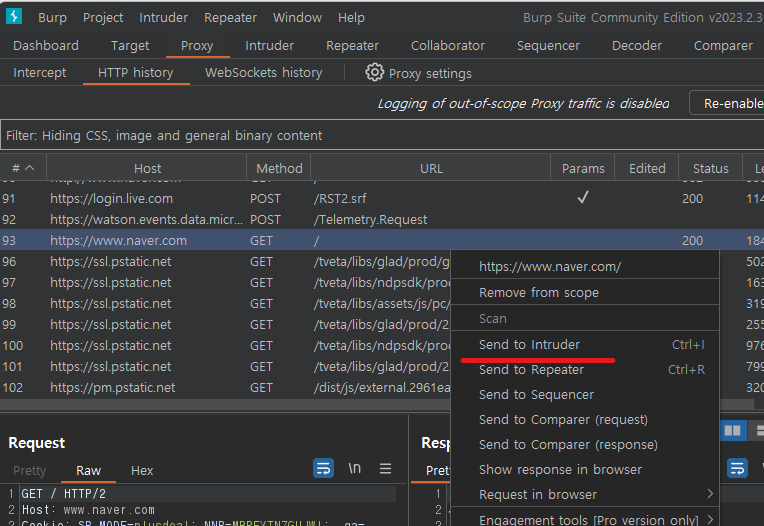

- Send to Intruder을 클릭하면 자동으로 위의 값들이 설정되어 쉽게 사용할 수 있다.

'Web Hacking > Study' 카테고리의 다른 글

| Cookie & Seesion (0) | 2023.06.26 |

|---|---|

| Burp Suite Option(3) (0) | 2023.06.26 |

| Burp Suite Option(1) (0) | 2023.06.26 |

| Burp Suite 설치 및 기본 설정 (0) | 2023.06.26 |

| GHDB (Google Hack DB) (0) | 2023.06.26 |