문제 정보

- 여러 기능과 입력받은 URL을 확인하는 봇이 구현된 서비스입니다.XSS 취약점을 이용해 플래그를 획득하세요. 플래그는 flag.txt, FLAG 변수에 있습니다.

- 플래그 형식은 DH{…} 입니다.

풀이

접속하면 XSS-1 과 비슷하다.

vuln 페이지에 들어가보면 이번엔 <script>가 작동하지 않는 걸 확인할 수 있다.

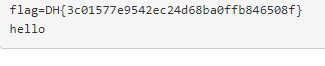

따라서 이를 우회할 수 있는 다른 방법을 사용해야 한다. 우회 기법을 찾아보니 SVG 공격을 찾을 수 있었다. SVG 태그는 벡터 그래픽을 표현할 때 사용되는데 이 태그를 이용하여 XSS 테스트가 가능하다. 따라서 flag 페이지에 <svg/onload=location="/memo?memo="+document.cookie;> 를 입력하면 memo창에 flag 값인 쿠키를 찾을 수 있다.

'Web Hacking > Dreamhack 풀이' 카테고리의 다른 글

| simple_sqli_chatgpt (0) | 2023.06.25 |

|---|---|

| CSRF-2 (0) | 2023.06.25 |

| CSRF-1 (0) | 2023.06.25 |

| XSS-1 (0) | 2023.06.25 |

| Session-basic (0) | 2023.06.25 |