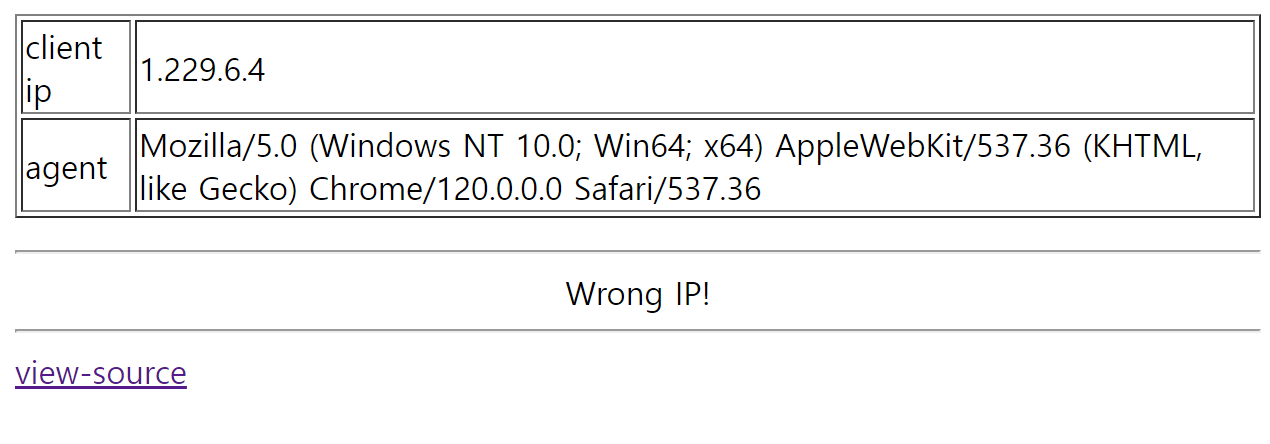

문제 정보 https://webhacking.kr/challenge/js-1/ Challenge 14 webhacking.kr 풀이 문제에 접속하면 전에 있던 문제와 같이 입력 폼과 check 버튼이 보인다. 똑같이 소스 코드를 보면 다음과 같다. 이를 분석해보면 먼저 폼의 이름은 pw이고 제출을 했을 때 ck함수를 실행하고 false를 반환한다. 다음 입력으로 input_pwd이름의 문자열을 받아 check를 클릭하면 ck 함수를 실행하도록 되어있다. ck 함수를 분석하면 ul이라는 변수는 document.URL이고, 다음으로 ul 변수에 indexOf 함수로 .kr의 위치를 찾고 있으며, 이는 .의 위치만 찾으면 된다. 사이트의 이름은 webhacking.kr이므로 .은 10이다. 이를 30을 곱하면..