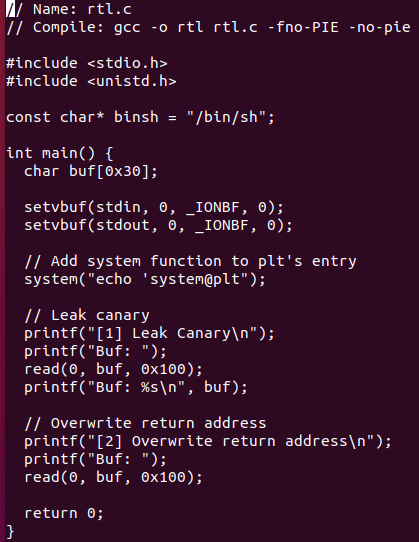

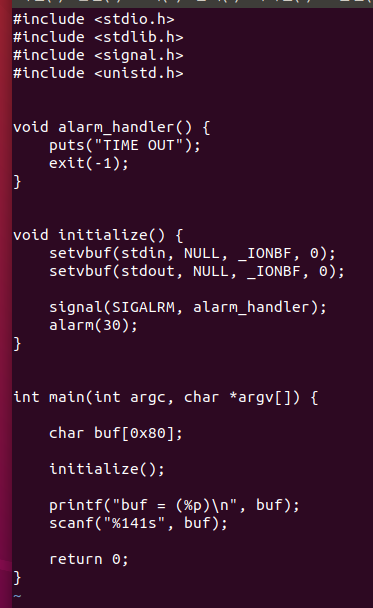

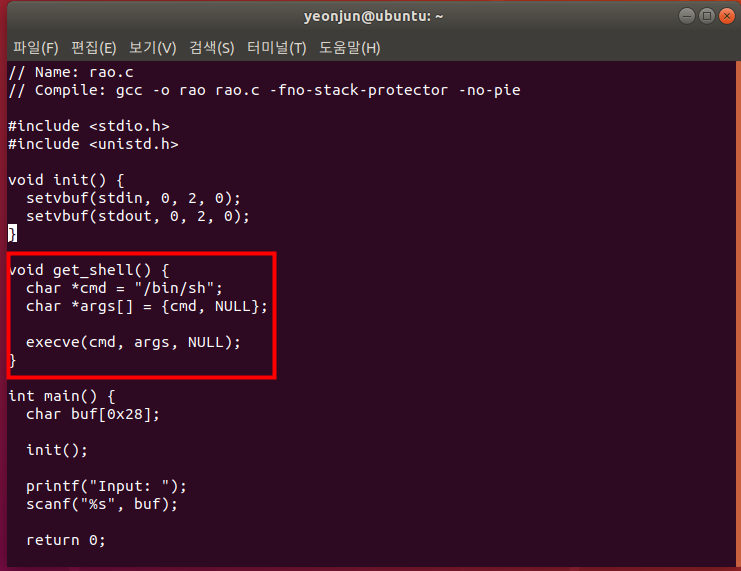

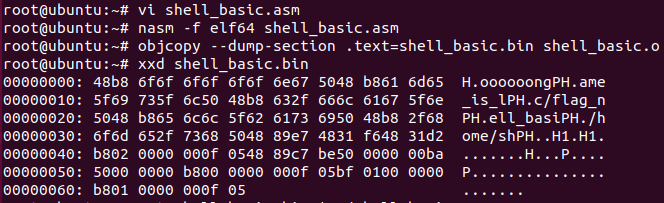

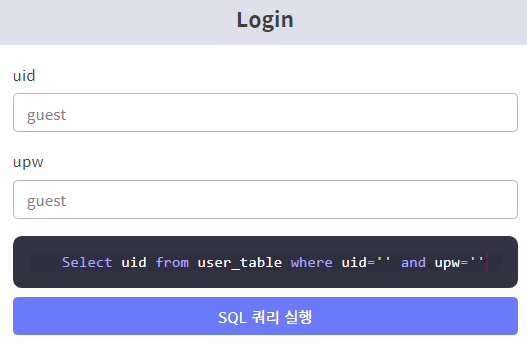

문제 정보 Exploit Tech: Return to Library에서 실습하는 문제입니다. 풀이 문제 파일인 rtl, rtl.c을 실습 환경에 다운로드 받은 후 rtl.c 코드를 확인해보았다. 소스 코드를 분석한 결과 buf의 크기가 0x30인 반면, 첫 번째 입력과 두 번째 입력에서 모두 버퍼 오버플로우가 존재한다. 또한 /bin/sh와 system@plt가 보이며 이는 컴파일 시 -no-pie로 컴파일 하였기 때문에 주소가 고정되어 있다. 따라서 system(”/bin/sh”)와 같은 쉘을 실행할 수 있다고 알 수 있다. checksec툴을 이용해 PIE가 진짜 비활성화 되어 있는지 확인했다. 익스플로잇을 설계해보면 먼저 카나리를 우회하고 리턴 가젯을 이용해 rdi의 값을 /bin/sh의 주소로 설..