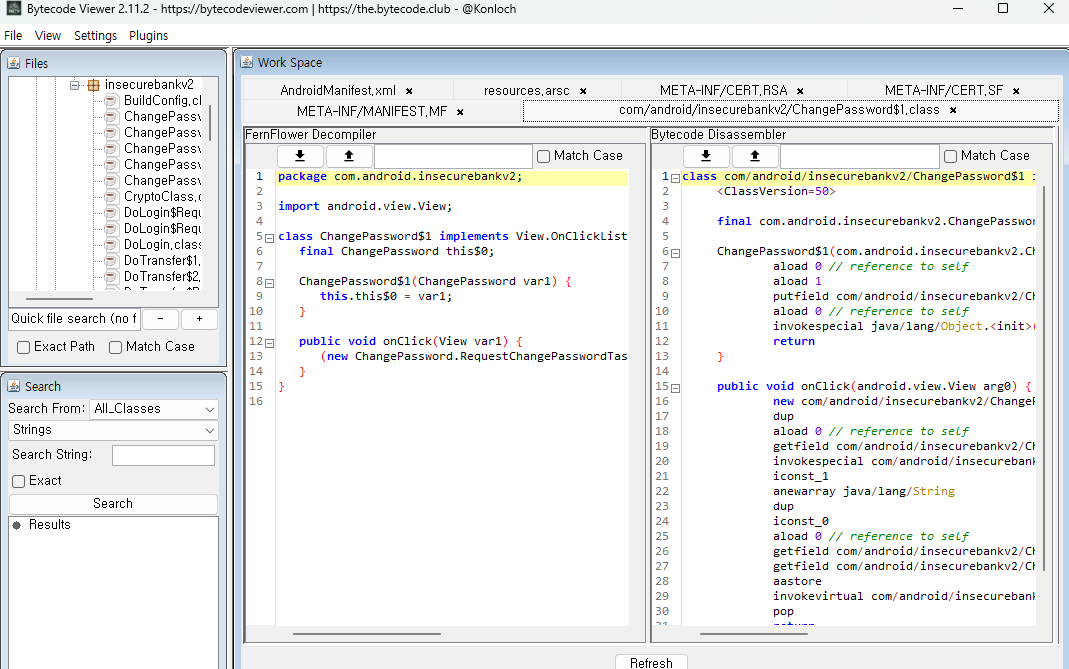

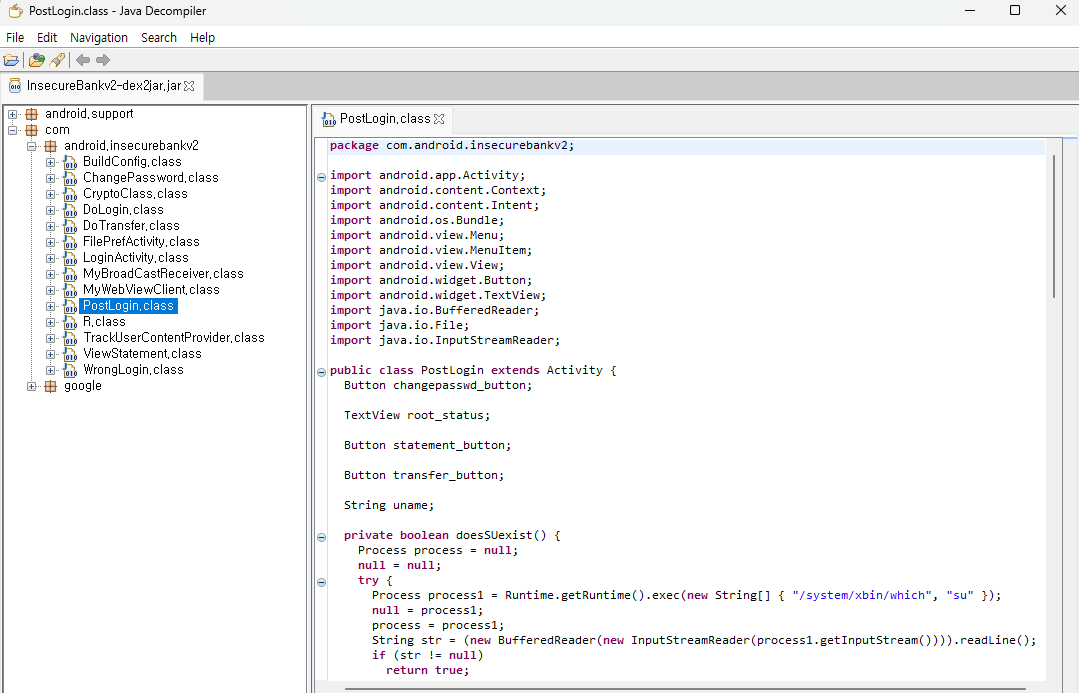

인시큐어뱅크 앱 취약점 - 루트 노출 및 우회 취약점 취약점 소개 루팅이란 안드로이드 디바이스 시스템 권한을 얻는 것이다. 리눅스 기반의 운영체제의 경우 시스템 루트 권한 취득이 가능하지만 안드로이드의 경우 보안상의 이유로 루트 권한을 막아 놓았으며 이로인해 행위의 제한이 생긴다. 이러한 제한을 풀거나 우회하기 위해서는 시스템 권한을 루팅으로 획득해야 한다. 기기를 루팅하면 슈퍼 유저의 권한으로 하드웨어 성능 조작, 제조사 및 통신사 기본 앱 삭제, 시스템 권한을 이용한 다양한 디바이스 조작이 가능하다. 루팅된 기기는 디바이스 내부의 민감한 정보에도 접근 가능하다. 취약점 진단 루팅 체크가 필수적인 금융 앱이나 게임 앱에서 주로 체크하는 경로 /system/bin/su /system/xbin/su /sy..