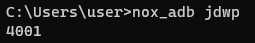

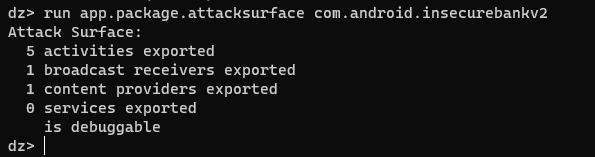

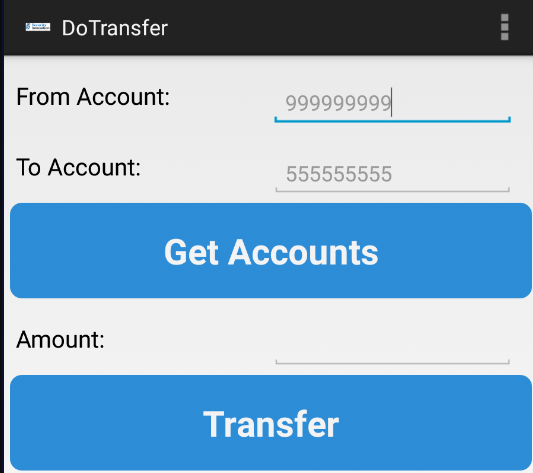

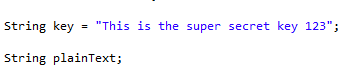

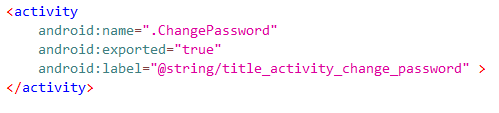

인시큐어뱅크 앱 취약점 - 런타임 조작 취약점 소개 런타임 조작 취약점이란 앱이 실행되는 도중 메모리상에 악의적인 행동을 하는 취약점이다. 취약점 진단 모든 기능이 메모리상에 올라가야 런타임 조작이 가능하기 떄문에 jdb에 사용할 인시큐어뱅크 앱 디버깅 포트 번호를 확인한다. 인시큐어뱅크 앱을 실행 후 앱 디버깅 포트 번호를 확인하면 다음과 같이 4053 이라는 디버깅 포트가 나왔다. adb를 통해 디버깅 포트를 로컬 포트로 포트포워딩 해준 후 jdb 명령어를 통해 로컬 디버깅 포트로 연결한다. 로그인을 하지 않고 패스워드를 변경하기 위해서는 ChangePassword 액티비티를 컴포넌트 취약점을 사용하여 강제로 실행시켜야 한다. nox_adb shell am start -n com.android.ins..