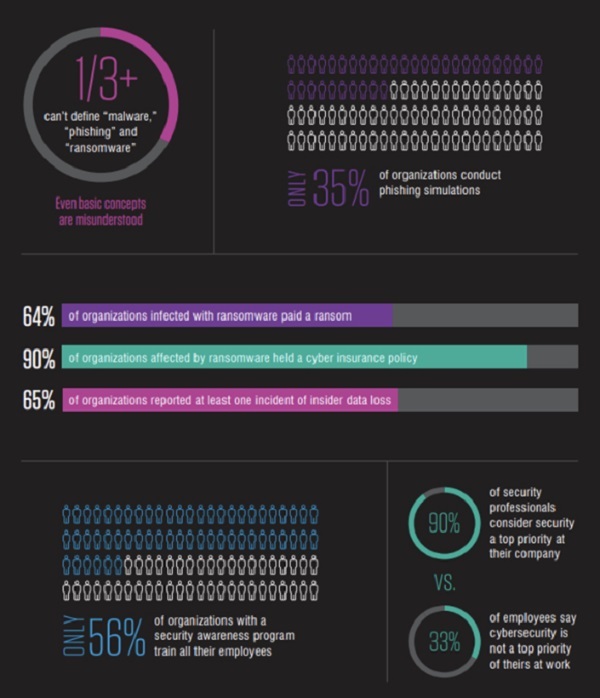

대부분의 사이버 공격은 시스템을 겨냥하기 전에 사람을 표적으로 삼는다. 이메일을 활용한 피싱 공격이 대표적이다. 다단계 인증 우회 등 피싱 수법이 정교해지면서 주의가 요구되지만 대부분 기업의 보안 인식 수준은 낮은 것으로 나타났다. 9일 글로벌 보안기업 프루프포인트가 최근 15개국의 사이버보안 전문가 1천50명과 직원 7천500명을 대상으로 조사를 실시한 결과 글로벌 기업의 35%만 피싱 공격 시뮬레이션을 수행하는 것으로 조사됐다. 피싱 시뮬레이션은 모의 훈련용 피싱 메일을 만들어 직원에게 발송하는 방식으로 이뤄진다. 전체 직원을 대상으로 보안 인식 강화 교육을 실시하는 곳은 절반 수준에 머물렀다. 응답자의 3분의 1 이상은 멀웨어(악성 소프트웨어)와 피싱, 랜섬웨어의 개념을 잘 모르고 있다고 답했으며 ..